CISA认证是由信息系统审计与控制协会(ISACA)颁发的,针对信息系统审计、控制与安全领域的专业认证。它表明持证人在评估和审计信息系统的安全性、可靠性和有效性方面具备专业知识和技能。CISA 认证在信息技术和审计领域具有较高的认可度。

中文名 CISA信息系统审计师认证英文名 Certified Information Systems Auditor英文简称 CISA颁证机构 ISACA(国际信息系统审计与控制协会)证书类别 IT审计,IT运维,信息安全同类认证 CISM 、CRISC >>>重要!CISA新版教材于2024年5月1日更新,到底发生了哪些变化?<<<

CISA官方教材选用ISACA官方出版的《CISA Review Manual》,中文名称是《CISA考试复习手册》。教材每年更新,目前_新版是第27版。《CISA考试复习手册》是CISA认证考试的基础。

随着计算机技术在管理中的广泛运用,传统的管理、控制、检查和审计技术都面临着巨大的挑战。在网络经济迅猛发展的今天,IT审计师已被公认为全世界范围内非常抢手的高级人才。享誉全球的ISACA(国际信息系统审计协会)为全球专业人员提供知识、职业认证并打造社群网络,其推出的CISA(注册信息系统审计师,Certified Information Systems Auditor)认证在全球受到广泛认可,并已进入中国。本书是ISACA官方出版的获得CISA认证的指定教材。

另外推荐同样是ISACA官方出版的《CISA复习考题及解答手册》,目前_新版是第12版。 《CISA 复习考题及解答手册》中包括1000道选择题及解答,是根据新修订的CISA工作实务领域编排的。这些题目及解答旨在向CISA考生介绍可能在CISA考试中出现的题目类型。这些题目并不是考试中的真实题目。《CISA复习考题及解答手册》还包含一份150道题目的考试样卷,每个CISA工作实务领域相关的题目所占的比例与实际考试相同。

《CISA Review Manual》原书为英文,也有中文版《CISA考试复习手册》出版,其目录供参考,如下:

致谢第1章:信息系统的审计流程 第2章:IT治理与管理 第3章:信息系统的购置、开发与实施 第4章:信息系统的运营和业务恢复能力 第5章:保护信息资产 附录A:CISA考试常规信息 附录B:2019年CISA工作实务 词汇表 缩略语

前言

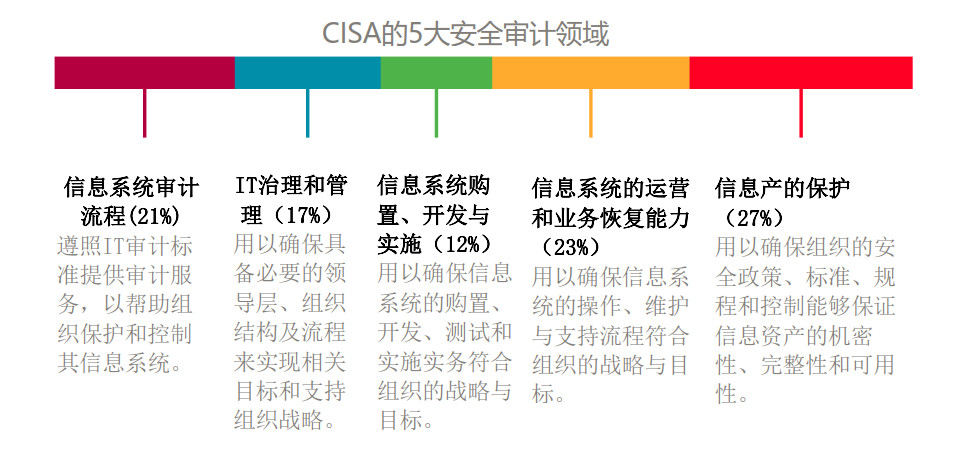

CISA的学习,具备知识领域覆盖广泛,知识点分散和繁杂的特点。学习的过程中,需要形成自己学习思路和理解习惯。CISA知识体系主要由五大知识领域 构成。

1.信息系统审计流程 (21%)——遵照 IT 审计标准提供审计服务,以帮助组织保护和控制其信息系统。

2.IT治理和管理 (17%)——用以确保具备必要的领导层、组织结构及流程来实现相关目标和支持组织战略。

3.信息系统购置、开发与实施 (12%)——用以确保信息系统的购置、开发、测试和实施实务符合组织的战略与目标。

4.信息系统的运营和业务恢复能力 (23%)——用以确保信息系统的操作、维护与支持流程符合组织的战略与目标。

5.信息资产的保护 (27%)——用以确保组织的安全政策、标准、规程和控制能够_信息资产的机密性、完整性和可用性。

总体上是审计师这个角色需要理解和学习,适用于日常工作开展的知识体系,介绍了三个方面:

审计师的职责、权利、制约因素:审计章程明确审计部门和审计师的职责权利 审计师符合ISACA的标准 审计师的道德约束 审计师能做什么,审计师不能做什么 审计师的审计范围、目标、采用的工具和方法审计流程 审计规划 基于风险的审计方法 控制类型:预防、检测、控制 审计工具和方法:抽样方法、持续性审计方法、CAAT、CSA等 审计报告(输出、沟通及沟通技巧) 审计师的审计报告及沟通 介绍了治理和管理两个部分的内容,治理属于高屋建瓴,属于战略层次,指明方向,犹如茫茫海域的灯塔。管理属于细分执行,属于战术层次,说明需要执行的环节,犹如航行的一叶舟。一句话说,治理和管理,一个偏虚,偏高大上,一个务实,偏实际作业。

IT治理高级管理层、指导委员会、战略委员会的职责 组织结构(内部的SOD)、企业架构、标准、政策和程序等 企业风险管理(风险管理流程,评估方法等) 管理参照模型(CMMI) IT战略委员会和管理层的工具:IT BSC 法律法规、行业准则的影响 IT管理 从项目的角度,介绍了信息系统从业务案例到实施后效果评估的全流程。全章基本可以从项目角度去理解,一个信息系统的建立,从可行性分析,业务案例的建立和审批,到需求收集、分析和定义、规划设计和实现,再到项目实施和项目收尾。其中,业务方的确认,在项目的各个环节都需要进行,一个环节的确认,代表一个阶段的结束,以便合理的进入下一阶段的执行。第三章涉及多个方面:

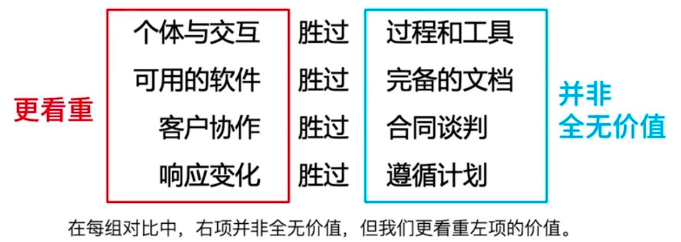

购置: 开发:原型法、敏捷、Devops、面向对象、基于组件等 模型:SDLC、V模型等 测试:单元、集成、系统、用户、并行、回归、社交等 上线:并行、一次性、阶段性 收尾:用户验收、实施后审查IT治理高级管理层、指导委员会、战略委员会的职责 组织结构(内部的SOD)、企业架构、标准、政策和程序等 企业风险管理(风险管理流程,评估方法等) 管理参照模型(CMMI) IT战略委员会和管理层的工具:IT BSC 法律法规、行业准则的影响 IT管理 从两方面来看,一方面是运营,一方面是业务恢复。学习的时候,需要了解运营都需要做什么,关注哪些方面,业务恢复相对比较容易理解,实操中,也是优先恢复关键业务系统。

运营:业务所需的技术组件 资产管理 批处理和流程自动化 数据治理 系统管理(软件、版本控制、性能等) 事故和问题管理 变更管理 服务水平 业务恢复业务影响分析(BIA) 恢复策略 恢复能力 备份 业务连续性计划(BCP) BCP的测试 简单理解,就是信息资产的理解,首先要搞清楚,有哪些资产,其次,从人防物防和技防的角度去考虑和总结。公司信息安全的管理,主要关注:数据、网络、终端和环境

数据:所有者、数据分类、权限管理(基于角色授权、按需知密等)、数据加密、隐私保护、DLP等 网络:网络边界、防火墙、路由器、无线 终端:USB、病毒防御等 环境:保安、门禁、监控、防火防水防盗等 安全意识培训,属于独立体系,基本每个方面都需要做。

点击观看视频

企业微信客服

企业微信客服