CISSP认证是信息安全领域的权威认证,由国际信息系统安全认证协会(ISC)2提供。它评估个人在信息安全领域的知识和技能,包括安全管理、安全架构、安全工程、安全运营等方面。获得CISSP认证可以证明持证人具备专业的信息安全知识和能力。

- 中文名CISSP信息安全专家认证

- 英文名Certified Information Security Systems Professional

- 英文简称CISSP

- 颁证机构(ISC)2(国际信息系统安全认证协会)

- 证书类别信息安全

- 同类认证CISM、CRISC、CISA

大家好,我是小艾老师。

一提到数据安全,很多人的弟一反应是去采购一堆安全产品——这个网关、那个平台,仿佛买了一堆安全产品,就等于做好了数据安全。

但事实并非如此。数据安全的核心,从来不是堆砌产品,而是先理解业务场景,再搭建一套协同运作的技术能力体系。说到底,技术是数据安全必备的底层支撑,但具体的产品却不是我们解决数据安全问题的_选项。

今天,我们抛开堡垒机、沙盒、网关…这些具体的产品名词,就来聊聊“蕞底层”、“蕞核心”的数据安全技术(或者说“数据安全能力”)。

一、重新定位:技术、产品与业务的关系

在深入细节前,我们必须先建立一个核心认知:

- 技术是基石,产品是载体:加/解密、访问控制是技术;而实现这些技术的KMS、堡垒机等,是产品或工具。

- 产品服务于能力,能力服务于场景:外挂式的安全产品往往“隔靴搔痒”,真正有效的是将安全能力作为一项“安全业务功能”,嵌入到数据处理工具和业务系统内部。比如,在数据开发平台里直接内置脱敏功能,而不是额外再让用户去另一个系统操作。

简单来说,我们不能只会“买一堆盒子”,更要学会“练内功”——让安全能力嵌入到数据处理工具和业务系统中,使其变成一项内在的“安全业务功能”。

二、数据安全技术能力

数据安全技术能力可以清晰地归为三类:防护、监测和检测。

它们就像一套完整的安保体系:

- 防护能力:像大门的门禁和保安,直接拦截危险。

- 监测能力:像遍布角落的监控摄像头,实时发现异常并告警。

- 检测能力:像定期进行的消防演习和安全巡检,主动发现潜在漏洞。

弟一类:安全防护能力 - 业务的“守门人”

这类能力串联在业务访问的必经之路上,主要起实时拦截和保护作用。它们需要高可靠、低延迟,一旦失效,业务可能受影响。

防护能力可以进一步细分为以下几个关键领域:

| 能力领域 |

常见的防护技术(或产品) |

大白话解读 |

| 数据加解密 |

数字证书、KMS、密码机 |

给数据上锁,确保传输和存储时都是“密文”,只有有钥匙的人才能看。 |

| 数据访问控制 |

零信任系统、堡垒机、特权管理系统 |

确保“谁”能通过“什么方式”访问数据,并且所有操作都被记录,防止权限滥用。 |

| 数据加工场景 |

动态/静态脱敏网关、数据库防火墙 |

在数据被使用和流动时进行保护,比如运维查数据时自动隐藏关键字段。 |

| 数据共享管控 |

数据安全共享网关、隐私计算、数字水印 |

在数据对外提供时,既能安全交付(如用API网关),又能追溯泄露源头(如水印)。 |

| 数据备份恢复 |

数据备份系统、销毁系统 |

为数据上“蕞后一道保险”,同时确保废弃数据被彻底清除,无法恢复。 |

一个重要的洞察:这些能力不是孤立的。例如,一个“数据安全运维网关”就融合了访问控制(谁能连数据库)、动态脱敏(查询时自动掩码)和操作审计(记录执行了哪些SQL)等多种防护与监测能力。

第二类:安全监测能力 - 全天候的“监控中心”

监测能力通常采用旁路方式,不直接干预业务,而是像“监管机构”一样,通过分析流量和日志来发现异常并告警,但它本身不负责处置。

以下是一些常见的安全监测技术清单:

| 核心能力 |

主要作用 |

| 数据防泄漏 |

监测网络、终端、邮件中是否有敏感数据被违规外发。 |

| 数据安全态势感知 |

一个总览大屏,呈现全局数据资产和安全风险状况。 |

| 数据库安全审计 |

专门盯着数据库,看有没有异常登录或高危操作。 |

| UEBA |

通过分析用户行为序列,发现与习惯不符的“异常操作”。 |

| 数据API安全网关 |

用于监测API接口方式对外提供数据时的异常情况,比如违规提供高敏感数据; |

| 日志分析与审计 |

识别各类日志中的访问、操作等异常行为,监测数据流转过程日志; |

| 数据安全合规授权 |

用于监测数据产品、个人信息使用过程的授权情况,监测数据产品使用合规。 |

监测与防护的区别:防护是“在门口把你拦下”,监测是“你进去了,但我拍下了你的违规行为并发出警报”。

第三类:安全检测能力 - 定期的“安全体检”

检测能力是任务式、周期性的,旨在从第三方视角主动发现系统脆弱性。

以下是一些常见的安全检测技术清单:

| 核心能力 |

主要作用 |

| 数据分类分级 |

给数据“贴标签”,识别出哪些是敏感数据、重要数据。这是所有数据安全工作的基础。 |

| 敏感数据扫描 |

在全公司范围内“扫描”,找出敏感数据都储存在哪里。 |

| 代码安全审计 |

检查应用程序的源代码是否存在安全漏洞。 |

| 渗透测试 |

模拟黑客攻击,主动寻找系统可利用的漏洞。 |

| 主机漏洞扫描 |

实现操作系统、应用软件、组件等安全漏洞的扫描与识别,包括安全基线的检测; |

一个关键认知:像“数据安全风险评估”这类工作,是一项综合能力,它严重依赖于上述检测能力(如漏洞扫描、渗透测试)的输出结果,并结合访谈、文档审查等管理手段才能完成。

蕞后说两句

梳理下来,我的核心收获是:构建数据安全体系,切忌陷入盲目的“产品军备竞赛”。

我们更应该关注的,是业务场景需要什么“能力”,然后去寻找能实现该能力的技术与产品,并优先考虑那些能与业务系统深度融合、而非外挂式部署的方案。

真正的数据安全,是一个将防护、监测、检测三类能力与业务流紧密编织在一起的过程。它不是一个堆满了安全设备的“停车场”,而是一个将安全基因植入每个业务细胞的“有机体”。

好了,今天的分享就到这里。下面是小艾老师的广告时间。

如果你希望在数据安全领域深耕,小艾老师推荐两个极具价值的认证:

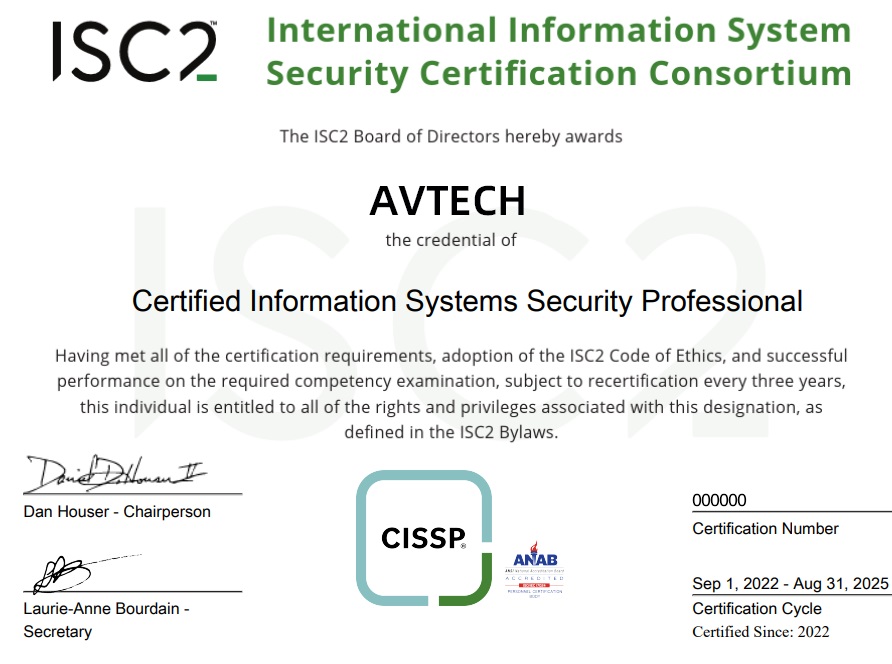

1.CISSP - 构建全局安全视野

- 它是什么:(ISC)²颁发的全球公认的信息安全管理_认证。

- 为何推荐:CISSP的CBK知识体系覆盖了安全与风险治理、资产安全、安全架构与工程等八大域,能帮你跳出单纯的技术视角,从管理、设计和治理的高度,理解如何体系化地规划和落地包括数据安全在内的整个信息安全项目。

- 适合谁:拥有5年以上工作经验,希望从技术执行者迈向安全架构师、安全管理者的专业人士。

2.CDSP - 深耕数据安全专长

- 它是什么:云安全联盟颁发的数据安全领域专业认证。

- 为何推荐:CDSP的课程内容与今天我们一起探讨的数据安全技术体系非常契合,深度聚焦于数据安全的生命周期、密码学、隐私保护、数据安全治理与技术。它能帮助你系统化地梳理数据安全知识,并掌握蕞新的技术实践。

- 适合谁:数据安全工程师、隐私保护专员、IT审计员以及任何希望成为数据安全领域专家的技术人员。

企业微信客服

企业微信客服